IAM

| Language: | Nederlands • English |

|---|

Contents

- 1 Zelfstudie IAM

- 2 Projecten update

- 2.1 Internationaal

- 2.2 Nederland

- 2.3 Dag 4

- 2.4 Dag 5

- 2.5 Toekomstige privacy issues

- 2.6 Blockchain en eID

Zelfstudie IAM

Een week jezelf opsluiten en je weet alles van Identity & Access Management. Waarom opsluiten? Het is teveel omvattend om er even bij te doen. En je anders steeds weer opnieuw moet beginnen om het te bevatten. Weet iedereen precies hetzelfde na een week? Nee. Met deze handleiding kun je de belangrijkste onderwerpen op je eigen manier en met Google de kennis vergaren en binnen je eigen referentiekader plaatsen.

Deze wikipagina is EEN ROMMELTJE. Bewust. Dient als scratchpad voor mijn studie. Ik heb er wel al hele stukken uitgehaald en bewerkt. Tot pagina's die wel te lezen zijn: overzicht.

De onderstaande indeling is tot stand gekomen door te leren van andere trainingsprogramma's en zelf te associëren.

Overkoepelende vakgebied

Het vakgebied van Identity Management behelst onder andere identificatie, elektronische identiteiten (eID), identiteitsverificatie, identiteit en privacy, identiteitsfraude. Voorbeelden eID systemen zijn Idensys, eID stelsel, DigiD, eHerkenning, BankID, NotarisID, Mobi-ID en Bouw-ID. Er is ook aandacht voor technieken die een relatie hebben met identificatie, bijvoorbeeld chipkaarten, mobiele telefoons en biometrie. (PIMN, LinkedIn groep)

Doel van de training

Overzicht en inzicht verschaffen in de missie, de doelstellingen en technieken binnen het identity management landschap.

Dag 1

https://www.managementboek.nl/boek/9789491560545/privacy-bestaat-niet-peter-olsthoorn http://www.bol.com/nl/p/identity-privacy-and-personal-freedom/1001004001745333/ https://www.managementboek.nl/boek/9780385350969/the-new-digital-age-engels-eric-schmidt

Doelstelling IAM

Van der Staaij schrijft in zijn handboek:

- Identity & access management biedt de noodzakelijke hulpmiddelen en technieken om identiteiten op adequate wijze vast te leggen, identiteitsgegevens op doeltreffende wijze te beheren en de toegang tot informatie op veilige en gestructureerde wijze in te richten.

Het handboek citeert ook de Gartner Group:

- It is the security discipline that enables the right individuals to access the right resources at the right time for the right reasons.

- Vrij vertaald: Het is de beveiligingsdiscipline die de juiste mensen in staat stelt om toegang te krijgen tot de juiste middelen op het juiste moment om de juiste redenen.

doelstelling en zingeving eID

Met het eID-stelsel regelen overheden en bedrijven samen een betrouwbare en veilige toegang tot online dienstverlening.

Identiteit

- de identiteit zelfst.naamw. (v.) Uitspraak: [idɛntiˈtɛit] Verbuigingen: identiteit|en (meerv.) 1) wie je officieel bent, in de vorm van je naam, adres, geboortedatum e.d. Voorbeeld: `De politie stelde de identiteit van het slachtoffer vast.`

- What is in a name? een korte verhandeling.

- Je identiteit is goud waard Een korte film over de geschiedenis van identiteitsmanagement.

E-identiteit

Wat is E-identiteit of E-identity? "Elektronische identiteit" is een middel voor mensen om elektronisch te bewijzen dat ze zijn wie ze zeggen te zijn (bron:Europese Commissie). Identity management is het geheel van systemen, relaties en activiteiten om individuele elektronische identiteiten te beheren in hun context. (bron:zelf geformuleerd)

- elektronische identiteitskaarten

- Digitale identiteit

- An electronic identification ("eID") is an electronic identification solution of citizens or organizations

- “Electronic identity” is a means for people to prove electronically that they are who they say they are and thus gain access to services. The identity allows an entity (citizen, business, administration) to be distinguished from any other.

PIMN beschouwing 2015

2015 was geen saai elektronische identiteiten (eID) jaar. Klagers die de eID invoering stroperig vinden hebben een punt. Velen laten haar, zijn stem horen en onderzoeken opties, dat kost tijd.

De invoering van betrouwbare eIDs is complex en stroperig door belangen, bananenschillen en nieuwe technieken.

Wat de Minister van BZK erover schrijft leest u in de Vervolgbrief pilots eID d.d. 14 december 2015.

De brief staat naast veel andere documenten in de PIMN eID documentenlijst

Het eID gebruik groeit. eHerkenning en DigiD groeien gewoon door in 2016. BankID, Idensys, eNIK, tariefafspraken of een buitenlandse aanbieder zullen ons misschien verrassen. De Belastingdienst kan voor massale groei zorgen...?

KADER Identiteitsfraude

Overlap in begrip eID

- An electronic identity (eID) is distinct from a digital identity card even if in some cases, the two concepts could converge. An electronic identity is a means for people to prove electronically that they are who they say they are and thus gain access to a panel of services. From an electronic identity perspective, one person is usually involved in multiple sectors (e.g. taxation, social security, education, telephony services, banking services) and also often fulfils different roles (e.g. a civil servant, a lawyer or a father) depending of the context. Therefore, the corresponding data should be managed/accessed in an independent way.

- Dealing with this content-rich electronic identity will require adequate legal provisions in terms of dataprotection and personal control over personal data by the individual. National identity cards (current or proposed) and passports are primarily issued by member states in order to address a specific sector: the necessity to have travel documents. The authorities retain control over its usage. For such specific usage, a digital identity card is a natural replacement. The digital identity card is a physical token containing personal information used for proving that the holder is a specific person, a citizen of a given country.

- Depending on the type of use, an electronic identity does not necessarily imply the use of a physical item such as a smart card or a USB token (e.g. an identifier in a population register might be sufficient). Additionally a person’s identity exceeds the duration of a specific physical item: while an electronic identity card has an expiration date, the identity of a natural person does not expire. Conversely, a digital identity card can be considered a one potential physical container, among others (USB stick, mobile phone, bank card…), to deliver an electronic identity. Beyond the sectoral use as travel document, the digital identity card can also be used as container for additional sector-specific identities (e.g. social security). Combined implementations of the electronic identity and the digital identity card can be beneficial, but it is a matter for Member States to decide if and how they may be related and/or bound to each other.

- Biometrics is referred to as a number of methods to prove that persons are who they say they are using their physical features (such as photo, fingerprints, hands scans, eye patterns, ear patterns…) or behaviour (such as voice recognition, signatures…). Several countries are currently implementing passports and electronic identity cards including biometric information for proving that the holder is a specific person.

Begrippen

- Link naar een PIMN Google doc met allemaal begrippen

- Hier staan er een flink aantal algemene begrippen door Hitachi-id.

- Hier staan de afkortingen die 2Value verzamelde

Identificatie

- Identificatie is kortweg "vereenzelviging".

In onze focus hebben we specifiekere beschrijvingen nodig.

- Identificatie is de vaststelling van de identiteit persoongegevens van iemand, bijvoorbeeld aan de hand van legitimatiepapieren als een paspoort of een rijbewijs, identiteit is een persoonlijkheid; het bewijzen dat men de persoon is waarvoor men zich uitgeeft (schooltv)

- Identificatie is het vaststellen van de identiteit van een gebruiker, hetgeen om allerlei redenen vereist kan zijn, bijv. bij het nemen van toegang tot een beschermd bestand (woorden-boek.nl)

Authenticatie

Er is sprake van authenticatie wanneer wordt gecontroleerd of een gebruiker die zich aanmeldt bij een systeem ook werkelijk degene is die hij zegt te zijn. Authenticatie gaat vaak samen met autorisatie bij het controleren van toegang tot systemen (CMUpdate)

Het is "de procedure waarmee de identiteit en-of de toegangsrechten van een gebruiker worden gecontroleerd..." (kunstacademie)

Authenticatie is het proces waarbij iemand nagaat of een gebruiker, een andere computer of applicatie daadwerkelijk is wie hij beweert te zijn. Bij de authenticatie wordt gecontroleerd of een opgegeven bewijs van identiteit overeenkomt met echtheidskenmerken, bijvoorbeeld een in het systeem geregistreerd bewijs. wikipedia:authenticatie

Autorisatie

autorisatie houdt in het bepalen of een eenmaal geauthentiseerde gebruiker rechten heeft om bepaalde dingen te mogen doen. Zo wordt een paspoort overlegd om een land in te mogen. Of een van een extra code voorziene chippas bepaalt of er sigaretten uit een automaat mogen worden getrokken.

EAR = Enterprise Architectuur Rijksdienst -> Interne organisatie; Dit is de kennisbank Enterprise Architectuur van de Rijksdienst. De kennisbank ondersteunt het ontwikkelen en uitdragen van de Enterprise Architectuur van de Rijksdienst, in het vervolg aangeduid als EAR (spreek uit E - A - R).

http://www.earonline.nl/index.php/Welkom_op_de_kennisbank_van_de_Enterprise_Architectuur_Rijksdienst

Documenting Individual Identity (pdf downloaden van Jane Caplan)

Digital Identity Network

- We kennen vele digitale, elektronische identiteiten (eIDs). Verbindt id-gegevens en er ontstaat een Digital Identity Network. ThreatMetrix legt uit hoe het werkt. De samenwerking van ThreatMetrix met LexisNexis helpt bijvoorbeeld fraude te bestrijden. Een Identity Network helpt fraude bestrijden

Identificatiemiddelen

Authenticatie innovatie

Authenticatie middelen zijn flink in beweging met stemherkenning, mobiele authenticatie vormen en biometrische handtekeningen. De Rabobank gaat de kaartlezer vervangen door een Raboscanner met camera en QR herkenning. De ING gebruikt stemherkenning voor het opgeven van opdrachten en stemherkenning kan gebruikt worden als password (My voice is my password). Biometrische handtekeningen worden vaker gebruikt dan we ons realiseren.

De netwerkbijeenkomst op 13 november 2014 gaat over nieuwe authenticatie vormen. Demonstraties zijn er van OneGini (www.onegini.com), Everett Encap (www.encapsecurity.com) Lucom biometrische handtekening

(http://www.lucom.com/fileadmin/system/pdf/KPN_Computable_NL.pdf), UL. Het NFI is als handtekeningdeskundige aanwezig voor het beantwoorden van vragen.

De bedenker van Heartbeat-ID (http://www.heartbeat-id.com/) is te bevragen op zijn idee. HVC 2016: site / idee lijkt doodgebloed.

Extra: UniQ-ID kondigt nieuwe eID en eIDAS dienstverlening aan (www.uniq-id.com)

- UniQ-ID op PIMN LinkedIN

Per 1 november chip op het rijbewijs bij RDW Veendam

Authy

2FA versus 2SV versus TOTP

The one-timeness of OTPs defend against a variety of attacks like what you list, even if one doesn’t use these for genuine two factor auth. But as you also note, with the OTP secret and the password stored in the same place, we aren’t getting two-factors in the usual sense.

To be precise...

We need to make the distinction between one time passwords and second factor security. One time passwords are often part of second factor security systems, but using one time passwords doesn’t automatically give you second factor security.

Indeed, when you store your TOTP secret in the same place that you keep your password for a site, you do not have second factor security.

To be truly second factor, the TOTP secret (from which the one time password is generated) must not be stored on the same device that you use the regular password on.

Theorie digitale identiteiten

Idensys

- Veilig inloggen, daar draait het om bij Idensys. Daarom hebben de overheid en het bedrijfsleven glasheldere afspraken gemaakt over strenge eisen aan veiligheid, betrouwbaarheid en de bescherming van je persoonlijke gegevens. De overheid beheert deze afspraken en controleert of de afspraken worden nagekomen. Alleen organisaties die aan álle spelregels voldoen, mogen aan Idensys meedoen.

- Zie verder https://www.idensys.nl/inloggen-met-idensys/wat-is-idensys/

standaarden (SAML, FIDO, etc)

FIDO alliance

- Fast IDentity Online Alliance is a 501(c)6 non-profit organization nominally formed in July 2012 to address the lack of interoperability among strong authentication devices as well as the problems users face with creating and remembering multiple usernames and passwords.

- FIDO's aim is that its specifications will support a full range of authentication technologies, including biometrics such as fingerprint and iris scanners, voice and facial recognition, as well as existing solutions and communications standards, such as Trusted Platform Modules (TPM), USB security tokens, embedded Secure Elements (eSE), smart cards, and near field communication (NFC). The USB security token device may be used to authenticate using a simple password (e.g. four-digit PIN) or by pressing a button. The specifications emphasize a device-centric model. Authentication over the wire happens using public-key cryptography. The user's device registers the user to a server by registering a public key. To authenticate the user, the device signs a challenge from the server using the private key that it holds. The keys on the device are unlocked by a local user gesture such as a biometric or pressing a button.

PIMN meeting over FIDO

Datum: vrijdag 23 januari 2015

Maarten Wegdam van Innovalor plaatst FIDO naast ander initiatieven zoals als eID-stelsel, eHerkenning en standaarden als OpenID, Oauth, SAML.

RTLnieuws presenteerde FIDO 10 december ( uitzending start op 3:30 min)

PGP signatures

Pretty Good Privacy or PGP is a popular program used to encrypt and decrypt email over the Internet, as well as authenticate messages with digital signatures and encrypted stored files.

Sources for study:

- http://searchsecurity.techtarget.com/definition/Pretty-Good-Privacy

- http://www.makeuseof.com/tag/pgp-me-pretty-good-privacy-explained/ met mooie plaatjes

- Het basis document uit 1999: http://www.pgpi.org/doc/pgpintro/

What are pgp signatures for?

Een hele thread met uitleg over PGP signatures

Example

Mailvelope heeft Henk geinstalleerd in Chrome.

E-portfolio

An electronic portfolio (also known as an eportfolio, e-portfolio, digital portfolio, or online portfolio) is a collection of electronic evidence assembled and managed by a user, usually on the Web. Such electronic evidence may include inputted text, electronic files, images, multimedia, blog entries, and hyperlinks.

Tokenisation

Tokenization, when applied to data security, is the process of substituting a sensitive data element with a non-sensitive equivalent, referred to as a token, that has no extrinsic or exploitable meaning or value.

Token

A security token (sometimes called an authentication token) is a small hardware device that the owner carries to authorize access to a network service. The device may be in the form of a smart card or may be embedded in a commonly used object such as a key fob.

Zie meer synoniemen en alle details: wikipedia:Security_token

SAML

Netwerk:

Trainingen:

Nieuws

http://www.biometricupdate.com/

Congres

BLOG 1

DE eerste blog staat in het teken van 0-meting. Hoe kom ik erbij om me te verliezen in dit vakgebied. Lees hier een selectie ergernisjes deels met een knipoog: http://www.2value.nl/nl/article/20160118/4-ergernissen-om-verslingerd-te-raken-aan-identity-management. Ik kom ook nog met een selectie blij enthousiaste aanleidingen!

Dag 2

Plaatjes zeggen meer dan 1000 woorden... of verwarren ze?

Betrouwbaarheidsniveaus van identiteiten (Levels of Assurance)

Security

Gevoel versus realiteit Thinking in terms of the trade off (Was it worth it?) : https://www.ted.com/talks/bruce_schneier

The feeling of security and the reality of security don't always match, says computer-security expert Bruce Schneier. In his talk, he explains why we spend billions addressing news story risks, like the "security theater" now playing at your local airport, while neglecting more probable risks — and how we can break this pattern.

Big data en Privacy; privacy protection by design en hoge boetes. Gaat het helpen?! schrijver Arnold Roosendaal

Identity federatie

- http://www.nldit.com/netwerken/other-computer-networking/201309/77819.html

- https://www.macaw.nl/weblog/2010/3/federatief-identiteitsmanagement

- http://www.noraonline.nl/wiki/Patroon_voor_federatie_van_identity_management

Blog 2

De 2de blog vraagt de mening van de lezer over de trade off tussen efficiency verbetering en privacy. -> Wat_krom_is

Blog 6

De 2de blog zit in de lijn van de verbazing die groeit door opdoen van kennis en lezen van artikelen. Hoe nodig het is om evenwichtige IAM toepassingen te maken voor de prettige ontwikkeling van onze maatschappij. En niet angst, blind enthousiasme en/of geldwolverij de ontwikkeling te laten sturen. Profiling_jakkes

afsprakenstelsels

OASIS

- OASIS is a nonprofit consortium that drives the development, convergence and adoption of open standards for the global information society.

- OASIS promotes industry consensus and produces worldwide standards for security, Internet of Things, cloud computing, energy, content technologies, emergency management, and other areas. OASIS open standards offer the potential to lower cost, stimulate innovation, grow global markets, and protect the right of free choice of technology

Kerberos

Gedistribueerd beveiligingssysteem, meest bekend van Microsoft desktop authenticatie toepassingen. wikipedia:Kerberos_(protocol)

Plan STORK

The main risk considered in the STORK approach is that someone uses a fake (or stolen) identity to perform online activities. In the previous section 3.5.2, ‘impostor’ indicated a possible situation of misappropriation of identity. The STORK Quality Authentication Assurance methodology estimates the consequences of this misappropriation and the gravity of the consequence is then linked to the required level of confidence. For instance, in the case of the library card, the consequences of misappropriation can be evaluated as medium (social and financial aspects are involved, which may be damaging, but not to the extent of threatening social or financial existence). Therefore, the user identification number is not sufficient to guarantee a sound authentication of the library user. Other identifiers need to be combined with the number and the card. Impact levels are defined as “very low/negligible”, “low”, “substantial” and “heavy”.

Dag 3

authenticatiemiddelen, inclusief ontwikkelingen op het gebied van biometrie

Biometrics in Banking and Payments

Deutsche Bank volgt biometrie strategie van ING

http://www.eab.org/events/program/93

privacy aspecten van eID en de nieuwe privacy verordening

Jacoba Sieders als reactie op mijn post 4 ergernissen die me in de armen drijven van IAM:

- Vingerafdrukken gaan niet over het web met touch id bij banken. Het zit in een veilige enclave in je telefoon die zelfs de vendor daarvan niet mag kunnen openen (TEE heet dat). Er wordt bij de transactie alleen uitgewisseld of er een match was of niet. Je authenticeert daarbij jezelf tegenover de telefoon, maar achter de schermen gaat de transactie met een "ja" en dus niet met jouw gegevens naar de server. Banken zouden wel gek zijn om dingen te designen tegen de privacy wet. Nergens kijken zo veel toezichthouders mee op elk IT detail.

- Daarbij is de nieuwe trend bij biometrie dat het biometrische gegeven (vingerafdruk) wordt versleuteld met een aantal onomkeerbare bewerkingen. Het resultaat daarvan is uniek en wordt onder water gebruikt. Dat kan ook "gereset", dus je maakt van de zelfde vinger een nieuwe sleutel die weer uniek is. BIO PIN doet dit in de medische wereld bijvoorbeeld.

Chris van Diemen over de juiste toepassing van Biometrie

Blog 3

IAM in maatschappij Drie-en-een-half inzicht over IAM op één dag.

Projecten update

Internationaal

Zie hier de updatelijst in Googledoc van oude projecten gelist door PIMN en wat daarvan de status is, en wat de impact is geweest op de huidige ontwikkelingen (inschatting van mijn kant, met hulp van insiders).

Open Identity Exchange (OIX)

The Open Identity Exchange (OIX) is a technology agnostic, non-profit trade organisation of leaders from competing business sectors focused on building the volume and velocity of trusted transactions online. OIX enables members to expand existing identity services and serve adjacent markets. Members advance their market position through joint research and engaging in pilot projects to test real world use cases. The results of these efforts are published via OIX white papers and shared publically via OIX workshops. OIX members work together to jointly fund and participate in pilot projects (sometimes referred to as alpha projects). These pilots test business, legal, and/or technical concepts or theory and their interoperability in real world use cases. OIX operates the OIXnet trust registry, a global, authoritative registry of business, legal and technical requirements needed to ensure market adoption and global interoperability.

CSCAN komt met nieuw wachtwoord systeem

Onderzoekers van het Centrum voor Veiligheid Communicatie en Network Research (CSCAN) komen met een nieuw multi-level authenticatie systeem: GOTPass. Bij dit systeem wordt er in plaats van het gebruikelijke hard- en software in combinatie met een wachtwoord gebruik gemaakt van foto’s en een eenmalige numerieke code. Een studie van de Universieteit van Plymouth suggereert dat deze beveiliging veiliger en makkelijker te gebruiken is. CSCAN gelooft dat dit systeem persoonlijke online informatie effectief kan beschermen tegen hackers.

De resultaten van de security testen die op het systeem zijn uitgevoerd zijn recent gepubliceerd. Hieruit blijkt dat er van de 690 hackpogingen maar 23 succesvolle inbraken waren. Het systeem is makkelijker te onthouden voor de gebruikers en minder duur voor de aanbieders om uit te voeren omdat het de inzet van mogelijk dure hardware systemen niet vereist. Een studie van de Universiteit van Plymouth beweert dat deze beveiliging veiliger en makkelijker te gebruiken is. Hassain Alsaiari, die de studie leidde zegt: ‘Alternatieve systemen zijn er, maar ze zijn ofwel zeer kostbaar of hebben ‘deployment constraints’, wat betekent dat ze moeilijk integreren met bestaande systemen. Het GOTPass systeem is eenvoudig te gebruiken en uit te voeren, en de informatie van gebruikers is veilig.’ Toegang tot meerdere accounts In 'A Global Perspective' zeggen onderzoekers dat het systeem toegepast kan worden voor online bankieren en soortgelijke devices waarbij gebruikers met meerdere accounts moeite hebben om op meerdere apparaten toegang te krijgen. Het systeem werkt als volgt: wanneer er in wordt gelogd op het account, logt de gebruiker in met zijn/haar gebruikersnaam. Vervolgens verschijnt er een scherm met zestien foto’s; twee uit de gebruiker zijn eigen fotosrchief, zes daaraan gerelateerde afbeeldingen en acht willekeurige foto’s. De gebruiker moet hier vervolgens zijn eigen afbeeldingen uit kiezen, waarna er een acht-cijferige toegangscode verschijnt. Wanneer deze code wordt ingevoerd krijgt de gebruiker toegang tot de persoonlijke informatie.

EBR

- Access to European company information

- The European Business Register (EBR) is a network of National Business Registers and Information Providers from currently 27 European countries.

- The EBR provides easy access to European company information online fresh from the source – each country’s official register. To start using EBR today contact an EBR Information Distributor.

- Cooperation between National Registers

- The EBR Information Sharing Agreement is the basis for cooperation between National Business Registers. Registries in the Member Countries provide access to the data stored in their business registers. Data from across Europe is then made available through EBR in standardised reports. Information distributors use software provided by EBR in accordance with agreed technical conditions.

- Niet publiek toegankelijk, eerst met een Distributeur aan de gang!

Globalplatform TEE

In Biometrics & mobile devices: Next generation mobile security

OpenNCP

Uit epSOS project gerold:

- The continuity of cross-border health care in the European Union depends on the ability to set up shared practices with respect to patient data exchange across Member States. This flow of data must comply with demanding security, legal and interoperability requirements, as defined by the epSOS project specifications. In this paper, we describe the OpenNCP framework that offers a comprehensive set of interoperability services to enable national and regional e-Health platforms to set up cross-border health information networks compliant with epSOS, with minimal adaptation of the existing infrastructure. The OpenNCP, available as open source software, has been adopted in 10 Member States, allowing them to securely interconnect their eHealth infrastructures.

eCODEX

The goal of the e-CODEX project is to: “Improve the cross-border access of citizens and businesses to legal means in Europe as well as to improve the interoperability between legal authorities within the EU.” What exactly does that mean? e-CODEX is a functionality which provides an easier (digital) way to exchange legal information between EU-countries. No more bureaucratic paperwork no matter the differences between the EU countries. Easy and secure access to legal information and procedures in other EU Member States for businesses and citizens. Greater cross-border effectiveness of legal processes through common standards and greater interoperability of information systems. Improved efficiency of cross-border judicial processes through standards and solutions that ease and facilitate the cross-border case handling activities. In a few words: Enabling access to justice systems across Europe.

eSENS

Geboren uit eCODEX? e-SENS (Electronic Simple European Networked Services) e-SENS is a large-scale project that embodies the idea of European Digital Market through innovative ICT solutions. It faces technical and legal challenges by providing solutions for seamless public service delivery across borders. e-SENS consolidates, improves and extends existing technical solutions to develop a coherent and sustainable European Interoperability Architecture. This will in turn affect the quality of public services in the EU making them easily accessible across borders.

EU verordening elektronische identificatie en vertrouwensdiensten

Digitaal Zakendoen en eID, een overweging uit de verordening: "Het opbouwen van vertrouwen in de online-omgeving is essentieel voor economische en sociale ontwikkeling. Een gebrek aan vertrouwen, met name ten gevolge van een ogenschijnlijk gebrek aan rechtszekerheid, leidt ertoe dat consumenten, bedrijven en overheden aarzelen om transacties elektronisch uit te voeren en van nieuwe diensten gebruik te maken." Op 4 en 5 maart 2015 staan digitaal zakendoen en eID centraal op het gelijknamige PIMN congres met beurs.

Nederland

A-select

Gedateerde Open Source authenticatie opgezet in Nederland tussen 2000-2005, gebruikt door DigID. Lees meer:

Innopay

eID Stelsel/Idensys

Idensys is een samenwerkingsverband tussen de overheid en het bedrijfsleven en is georganiseerd als stelsel. In het stelsel zijn afspraken vastgelegd met als doel om samenwerking en zekerheid in het netwerk te garanderen. Afspraken omtrent het beheer, de ontwikkelingen, functionaliteiten, beveiliging en privacy. afsprakenstelsel-elektronische-toegangsdiensten

Mars en Twixen

http://blog.xot.nl/2016/02/08/wilt-u-af-van-de-authenticatie-pooier/

Heren, heren. Wat als we van Twix eens naar Mars zouden gaan. De "blockchain" staat met rode wangetjes te stralen naar het vakgebied van IAM. En wat een pareltje staat daar te lonken: Vertrouwen door ontwerp (stemmen/consensus), centrale autoriteit is geminimaliseerd, single point of failure eruit, baas in eigen buik voor gebruikers, transactie historie verdwijnt nooit. Zo wat dingen die mij opvallen aan een blockchain ("de" blockchain bestaat niet) in relatie tot (federatieve) identities. Om de vergelijking van de discussie trachten op te pikken: In het wereldwijd gedecentraliseerde model van een blockchain zijn concierges 'Nodes'. Samen kunnen ze een kwaadwillende concierges op een niet in te halen achterstand zetten (enkele uitzonderingssituaties daar gelaten, die je kunt zien aankomen).

Je hoeft niet te praten over toetreding, regels en beloning voor concierges of sleutelmakers in een blockchain oplossing: ze worden in het ontwerp beloond voor de services die ze verstrekken. En vanaf de aftrap van het spelletje loopt dat zoals het is ontworpen. Een gebruiker pikt de mores van de blockchain (plus de Identity Management oplossing er bovenop) of hij/zij pikt het niet. Even goede vrienden. Wel neemt met blockchain oplossingen de kwetsbaarheid toe als je private key wordt gepikt of verloren raakt. Dan hang je volgens mij 'big time' met een Blockchain-ID oplossing. Maar om een Blockchain oplossing heen kan ook een levendige service ontstaan van recovery, verzekering, detectie en dergelijke. Zoals dat nu in het Bitcoin bereik al is te zien. Ook lijken me second en third factor authentication oplossingen nuttig in combinatie met op blockchain gebaseerde elektronische identiteiten.

(Ik, misschien anderen ook) Zie de potentie van de blockchain als door de gebruiker passief of actief gestuurde IDprovider, serviceprovider èn attribuut-provider tegelijk. Dat is volgens mij geen science fiction meer. Het staat voor de deur met ontwikkelingen zoals bijvoorbeeld NXT en Ethereum. Net als de reis naar Mars overigens :-) Dus Twixen: let's have break and a ...

Ik ben benieuwd wat jullie visie hierop is. En wat jullie denken dat de reikwijdte van Blockchain technologie in de levenscyclus van een elektronische identiteit kan zijn.

BLOG post 5

Rob heb je even Een recensie van het Handboek IAM van dr. Rob van der Staaij.

Apps authenticatie

Dag 4

Blog 4 Biometrie en wat je bent

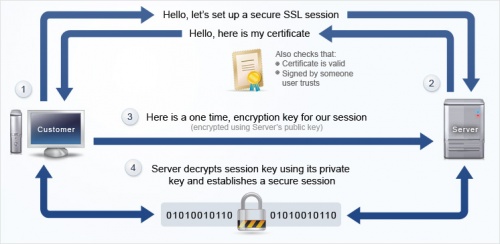

TLS/SSL

TLS is de opvolger van SSL, een standaard die formeel dood is, maar erg goed ingevoerd is bij mensen.

One problem when you administer a network is securing data that is being sent between applications across an untrusted network. You can use TLS/SSL to authenticate servers and clients and then use it to encrypt messages between the authenticated parties. Read more: technet.microsoft

The major use of SSL (X.509) certificates is in conjunction with the TLS/SSL protocol. Secure Sockets Layer (SSL) is a Netscape protocol originally created in 1992 to exchange information securely between a web server and a browser where the underlying network was insecure. It went through various iterations and is now at version 3 (dating from 1995) and used in a variety of client<->server applications. Since the demise of Netscape the SSL specifications will not be updated further. It is thus a dead standard, as in a dead parrot, and indeed RFC 7568 has finally deprecated SSL v3. It is now officially a dead parrot and must not be used henceforth by order of the great and good (and, in this case, eminently sensible). The IETF standardized Transport Layer Security (TLS) Version 1, a minor variation of SSL, in RFC 2246, Version 1.1 in RFC 4346 and Version 1.2 in RFC 5246. In addition, a number of extensions are defined in RFC 3546 when TLS is used in bandwidth constrained systems such as wireless networks, RFC6066 defines a number of TLS extensions carried in an extended client hello format (introduced with TLS 1.2), RFC6961 defines a method for reducing traffic when a client requests the server to supply certificate status information.

When a secure connection is initially established it will, depending on the implementation, negotiate support of the particular protocol from the set SSLv3, TLSv1, TLSv1.1 or TLSv1.2. Such is the pervasive power of the name SSL that in most cases what is called SSL is most likely using TLS - for instance OpenSSL supports both SSL (v3) and TLS (TLSv1, TLSv1.1 and TLSv1.2) protocols. While there are detail differences between SSL and TLS the following descriptions apply to both protocols. Note: SSLv2 was banned by RFC 6176 which contains a dire list of its shortcomings. SSLv3 has now joined its older brother in being banished by RFC 7568. All references to SSL below are retained for reasons of common usage (the term is still more frequently used than TLS) but should be simultaneously translated by the reader into TLS.

TLS/SSL runs on top of TCP but below the end user protocol that it secures such as HTTP or IMAP as shown in Figure above. Read more Zytrax survive PKI

difference TLS and SSL

SSL

SSL and TLS both use cryptography to provide authentication and security to Internet communications. TLS was designed to replace SSL. There are a handful of minor differences. So, why create a new protocol? The truth is, it is very easy to break SSL with mistakes that occur on the HTTP level. Because SSL, created by Netscape in 1994 to provide application-independent secure communications over the Internet, is a closed proprietary protocol. The community cannot make changes or validate its security. The Internet Engineering Task Force (IETF) created TLS, an open version of the protocol, so everyone would be free to use and comment on it.

TLS

The purpose of TLS is to replace SSL because SSL still has some unsolved security issues. The most important part of TLS is the handshake between a client and a server to which the client wants to connect. During this handshake all security parameters and secrets are exchanged. Thus, this is the most vulnerable point of the protocol. TLS did not replace SSL. However, you can view SSL 3.0 as the ground building for TLS 1.0. TLS was never truly designed to replace SSL. This is funny as some people refer to TSL as SSL 3.1. They are both strong encryption protocols. Just know what when turning on SSL and TLS you are ensuring that you browser configurations are compatible with the server you are connecting to. The US government mandates the use of TLS, because it supports AES encryption. Read more

eHerkenning

- https://afsprakenstelsel.etoegang.nl/display/as/Startpagina

- https://www.eherkenning.nl/inloggen-met-eherkenning/leveranciers/leveranciersoverzicht/

- Techniek en functionaliteit HIER KUN JE EEN MIDDAG OP STUDEREN

DigiD en DigiD versterking (DigiD app, Remote Document Authentication)

nieuwe publiek middel op rijbewijs/identiteitsbewijs

Apps e-Herkenning - eID - DigID

Bedrijven

Zoek de tien verschillen

Authentication versus identification

wikipedia:Keystroke_dynamics#Authentication_versus_identification

ID-FF en ID-WSF

ID-FF and SAML

Liberty had defined its Identity Federation Framework (ID-FF) on the base provided by SAML V1.x, layering additional functionality on top. Recognizing the value of a single standard for federated SSO, the Alliance submitted ID-FF V1.2 back into the OASIS Security Services Technical Committee as input for SAML V2.0 and is already working to base its work on the new technical base formed by the SAML V2.0 OASIS Standard.

ID-WSF and SAML

Liberty's Identity Web Services Framework (ID-WSF), a platform for securing identity-based Web services, continues to evolve within the Liberty Alliance. Liberty ID-WSF uses SAML assertions as the security token format by which the authentication and authorization information associated with the various web service actors are communicated amongst them.

SAML en Google - SSO

- SSO per webapp

- Federated SSO als Identity Provider

- SSO als service provider

Dag 5

De levenscyclus van Identiteiten

We worden geboren, we leven en we sterven. Elektronische Identiteiten doen dat ook. Ze worden geboren, doorlopen een gebruikscyclus en worden buiten gebruik gesteld. Veel E-identiteiten worden niet zo oud als het individu die het in staat zich met een eID te legitimeren, naar school te gaan, te rijden, alcohol te kopen. Voorbeelden van kettingen van e-identiteiten: <uitwerken>

Legacy thinking & new approach

https://www.ted.com/talks/david_birch_identity_without_a_name?language=en Security "theater" - David Birch

Identity is the new money

This book argues that identity and money are both changing profoundly. Because of technological change the two trends are converging so that all that we need for transacting will be our identities captured in the unique record of our online social contacts. Social networks and mobile phones are the key technologies. They will enable the building of an identity infrastructure that can enhance both privacy and security – there is no trade-off. The long-term consequences of these changes are impossible to predict, partly because how they take shape will depend on how companies take advantage of business opportunities to deliver transaction services. But one prediction made here is that cash will soon be redundant – and a good thing too. In its place we will see a proliferation of new digital currencies. Recenties / responses" http://www.weforum.org/agenda/2015/09/is-identity-the-new-money/

BankID / iDIN

De Betaalvereniging presenteerde 6 januari 2016 iDIN, www.idin.nl, de nieuwe naam voor BankID. Een video en helder logo maken snel duidelijk waar iDIN voor staat. Het logo doet denken aan een PIN-iD of iDEAL-iD. In 2004 voerden SURFnet, Rabo en ABN-AMRO een proef uit bankauthenticatie in het onderwijs en het LUMC ziekenhuis. Het was de tijd dat het aantal online transacties met de overheid gemiddeld 2 per jaar bedroeg en België het beter deed. Technisch werkte iDIN al in 2004. Het krijgen van massa was toen een vraagstuk, bijvoorbeeld omdat de ING niet wilde meedoen en omdat Overheid en Banken het niet met elkaar eens konden worden over prijs en aansprakelijkheid. Binnenkort start een proef met 50.000 gebruikers bij de Belastingdienst. Wat per transactie wordt betaald is nog niet bekend.

EU eIDAS verordening

Toekomstige privacy issues

Privacy enhancing technology

Privacy enhancing technologies (PET) is a general term for a set of computer tools, applications and mechanisms which - when integrated in online services or applications, or when used in conjunction with such services or applications - allow online users to protect the privacy of their personally identifiable information (PII) provided to and handled by such services or applications.

Abstract from introduction

1. Encryption

Encryption supports the security and proportionality principles of data protection law.

2. Metadata and Digital Rights Management

Metadata schemes are relatively simple to implement for structured data sets and can be highly effective. Digital Rights Management technologies are less mature with implementation being more complicated. In terms of effectiveness however they offer significant support for privacy.====1. Encryption==== Encryption supports the security and proportionality principles of data protection law.

3. Application programming

Software packages processing personal data execute rules which determine how personal data is processed. It follows that those rules should uphold data protection regulatoryrequirements.

4. System development governance

Governance over system development can be a highly effective and efficient approach to supporting compliance. However todays practise is less mature: to be effective, legal privacy risks need to be translated into language that makes sense to a IT professional, and controls to manage those risks need to be technologically prescriptive yet make sense to a lawyer. These conditions are rarely met in 2016.

5. User Interface

Workflow through the use of engineering psychology. This strongly supports an individuals' cognition of their rights.

6. Identity management

A fundamental principle of data protection is data minimisation. This can be applied to separate authorization (do you have the right to perform this action?) from identification (who are you?).

7. Architecture

Architecture can become a PET strategy in itself as it has the potential to support all principles of data protection law.

Wie ben je, wat mag je (logisch en fysiek)?

convergentie van logische en fysieke toegangssystemen

Authenticatie en autorisatie liggen dicht bij elkaar: “zeg me wie je bent, dan zeg ik wat je mag”.

- eID vragen gaan vaak over het identificeren van personen, wie is iemand. Een elektronische identiteit (eID) wordt gezien als een sleutel voor elektronische diensten. Daarbij vinden we dat de elektronische sleutelbos vooral beheersbaar moet blijven. We zijn vertrouwd met de idee dat een bank een pas met pincode aan een klant geeft zodat zij geld kan opnemen en overboeken. De bank autoriseert wat een klant mag, bijvoorbeeld € 500 per dag opnemen, zonder pinnen € 25 afrekenen met de contactloze bankpas, maar geen contanten buiten Europa opnemen. Een bankpas opent de slagboom van een parkeergarage en zorgt tegelijkertijd voor de betaling. Bankpas, pincode en vingerafdruk geven bij de Rabobank toegang tot een safeloket. Autorisatie geldt zowel voor fysieke als logische toegang, zowel voor slagbomen en kluizen als computers en websites.

- De automatisering van fysieke toegangssystemen leidt ertoe dat logische en fysieke autorisatie naar elkaar toe groeien. Zowel logische als fysieke toegangssystemen gaan elektronische identiteiten gebruiken om onze toegang te regelen.

- PIMN organiseert samen met AET, Centric en Nedap een bijeenkomst over de convergentie van logische en fysieke toegangssystemen. Wanneer: 16 september 2015

Waar: Den Haag The Hague Security Delta (HSD)

Blockchain en eID

http://innovalor.nl/standaarden-voor-cybersecurity-door-de-bomen-het-bos-zien/

http://gendal.me/2014/12/03/identity-and-the-blockchain-key-questions-we-need-to-solve/

money mules are a problem

Events

Cloud Indentity Summit 2016 New Orleans

oplossingen E-identity

Blockchain-ID

Onename

Identi.fi

Shocard

CEO: "The idea of ShoCard was to create a digital identity where the users are in control of their private data. It remains with them on their devices and they decide who to share that with; there's not some central place where someone could go and hack into the data and access it,"

oplossingen overig

Okta

IDaaS: Identity as a Service. A Gartner report seems to say that Okta is the leader in this field.

Uproove

zelf-notaris Foto's en films maken en voor altijd bewijzen dat het echt zo was (onterechte boetes, verzekering-scams) of echt van jou was.

De volgende uit http://www.ibtimes.co.uk/top-blockchain-fintech-movers-shakers-watch-2016-1533840

Provenance

Provenance seeks to demonstrate to anyone that goods are what they say they are, and are sustainably and responsibly sourced. The company's latest white paper included contribution from Ethereum CTO Gavin Wood. Baker told IBTimes UK in an interview to be published soon that the company is making an announcement in Q1 involving some very well-known retail groups.

Skuchain

Mountain View-based Skuchain, by contrast, is looking at optimising the heavy duty end of supply chains, using blockchains to unlock hundreds of billions locked up in letters of credit and other arcane and extortionate methods of prefunding global trade.

Stampery

Stampery, based out of Madrid and San Francisco, uses the Bitcoin blockchain to do notarising, creating a hash of documents and then the OP_RETURN field within Bitcoin script to link data to the blockchain. Daniele Levi, CEO of Stampery, told IBTimes UK there were three types of users emerging – lawyers looking to certify documents, creatives using it to establish rights ownership, and businesses generating prior art of their intellectual property.

SETL

Also in the UK SETL, the blockchain trading platform

Credits

Blockchain builders Credits is close to rolling out a KYC/identity platform with the Isle of Man government, and recently announced it is part of the Linux Foundation blockchain standards group.

JustPark

JustPark raised £3.7m in equity crowdfunding Another great company – and UK-based – is JustPark, which connects drivers with vacant spaces either in the driveways of people's homes, in under-used carparks, churches, small businesses, you name it. JustPark achieved the UK's largest ever crowdfunding at £3.7m, as almost 3,000 customers invested in the company.

slock.it

Last and maybe most interesting of all is a company that combines the internet of things with commerce via Ethereum – Slock.it. The digital locking system can be controlled by a smart contract on the blockchain, making it the first autonomous lock you can open with money.

A DAO!